El grupo de cibercrimen conocido como «Marko Polo» ha sido identificado por el grupo de inteligencia Insikt como una de las operaciones más sofisticadas y peligrosas en el panorama digital actual. Utilizando una amplia red de estafas, este grupo ha comprometido decenas de miles de dispositivos en todo el mundo mediante la implantación de malware conocido como infostealer (ladrón de información). La táctica principal de «Marko Polo» consiste en suplantar la identidad de marcas populares en sectores como los juegos en línea, el software de reuniones virtuales y las plataformas de criptomonedas, logrando hasta la fecha más de 30 estafas distintas que afectan tanto a usuarios individuales como a empresas.

Expansión de la amenaza global

El alcance de «Marko Polo» es alarmante no solo por la cantidad de dispositivos comprometidos, sino también por la sofisticación de las tácticas empleadas. Este grupo ha sido especialmente efectivo al atacar a influenciadores de criptomonedas y personalidades del sector de los videojuegos en línea, personas consideradas como más conscientes en términos de ciberseguridad que el usuario promedio de internet. Sin embargo, ni siquiera estos individuos han escapado de las estrategias de spearphishing (suplantación de identidad dirigida) empleadas por el grupo, quienes utilizan ofertas de trabajo falsas y asociaciones para engañar a sus víctimas.

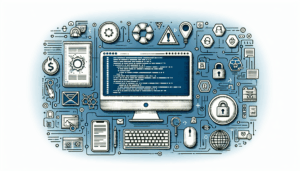

Uno de los aspectos más preocupantes es la capacidad de «Marko Polo» para adaptarse rápidamente a distintas plataformas y dispositivos. El grupo utiliza un amplio conjunto de herramientas de malware, como HijackLoader, Stealc, Rhadamanthys y AMOS, lo que les permite atacar tanto sistemas Windows como macOS. Esta diversificación ha permitido a la operación expandirse a nivel mundial, generando millones de euros en ingresos ilícitos, pero también ha expuesto al grupo a mayores riesgos de seguridad operativa debido a la creciente atención de los investigadores.

Impacto financiero y reputacional

Los efectos de las estafas de «Marko Polo» no se limitan a las pérdidas financieras de las víctimas individuales. Las empresas, especialmente aquellas que manejan datos sensibles, también están en riesgo. Los cibercriminales no solo comprometen la información confidencial, sino que también pueden afectar la reputación de las empresas, generando costos adicionales en términos de seguros y posibles demandas legales. El impacto financiero general de las actividades del grupo subraya la necesidad de fortalecer las medidas de ciberseguridad, especialmente en el ámbito de las criptomonedas, un sector ya asediado por desafíos regulatorios.

Hallazgos clave del informe

- Más de 30 estafas únicas: El grupo «Marko Polo» ha lanzado al menos 30 estafas en redes sociales, además de comprometer más de 20 versiones de software de reuniones virtuales, cracks de software y descargas en sitios de torrents.

- Ingeniería social dirigida: Mediante el uso de técnicas de spearphishing, «Marko Polo» ha atacado a usuarios de criptomonedas e influenciadores tecnológicos, causando grandes pérdidas financieras.

- Diversificación de malware: El grupo emplea una amplia variedad de herramientas de malware que les permiten ejecutar ataques multiplataforma, destacándose como una amenaza persistente.

- Alcance e impacto global: Decenas de miles de dispositivos han sido comprometidos, lo que ha resultado en millones de euros de ganancias ilícitas.

- Riesgo para empresas y consumidores: Tanto los usuarios comunes como las empresas están en riesgo de sufrir robos de identidad, pérdidas financieras y violaciones de datos debido a las estafas de «Marko Polo».

Estrategias de mitigación para las empresas

Ante la creciente amenaza que representa el grupo «Marko Polo», tanto las empresas como los individuos deben implementar estrategias proactivas para reforzar su seguridad cibernética. Entre las recomendaciones destacadas por los expertos se incluyen:

- Protección de los dispositivos finales: Implementar herramientas avanzadas de detección y respuesta (EDR) que monitoreen y bloqueen la ejecución de malware conocido asociado con el grupo, como HijackLoader y Stealc.

- Filtrado web: Utilizar soluciones de filtrado web que bloqueen el acceso a dominios maliciosos conocidos, evitando así descargas no autorizadas.

- Segmentación de la red: Limitar la propagación del malware mediante la segmentación de sistemas de datos de alto valor.

- Entrenamiento de usuarios: Desarrollar programas de concienciación en ciberseguridad, con un enfoque particular en los riesgos de phishing y ataques de ingeniería social.

- Planes de respuesta ante incidentes: Actualizar los planes de respuesta ante incidentes para incluir escenarios específicos de ataques al estilo de «Marko Polo».

Este grupo cibercriminal ha demostrado una capacidad notable para adaptarse y evolucionar, lo que obliga a las organizaciones a mantener una vigilancia constante y a invertir en medidas de seguridad avanzadas para mitigar los riesgos que suponen estos nuevos tipos de amenazas.

fuente: Revista Cloud