En la era digital actual, donde la seguridad de la información es primordial, las contraseñas de un solo uso (OTP, por sus siglas en inglés: One-Time Password) se han convertido en una herramienta fundamental para proteger nuestras cuentas en línea. Este artículo explora en detalle qué son las OTP, cómo funcionan y por qué son cruciales en la ciberseguridad moderna.

¿Qué es una Contraseña de Un Solo Uso?

Una contraseña de un solo uso es un código de seguridad que solo es válido para una única sesión de inicio de sesión o transacción. Como su nombre indica, estas contraseñas están diseñadas para ser utilizadas una sola vez y luego caducan automáticamente.

Características Principales:

- Validez temporal: Generalmente expiran después de un corto período, típicamente entre 30 segundos y 10 minutos.

- Unicidad: Cada OTP es única y no se puede reutilizar.

- Generación aleatoria: Se crean mediante algoritmos que aseguran su imprevisibilidad.

- Complemento de seguridad: Suelen utilizarse como segundo factor de autenticación.

Tipos de Contraseñas de Un Solo Uso

Existen varios tipos de OTP, cada uno con sus propias características y métodos de generación:

1. OTP Basadas en el Tiempo (TOTP)

- Funcionamiento: Se generan utilizando la hora actual y una clave secreta.

- Duración: Típicamente válidas por 30-60 segundos.

- Ejemplo de uso: Google Authenticator.

2. OTP Basadas en HMAC (HOTP)

- Funcionamiento: Utilizan un contador y una clave secreta.

- Ventaja: No dependen del tiempo, lo que las hace más resistentes a problemas de sincronización.

3. OTP por SMS

- Método: Se envían al teléfono móvil del usuario vía mensaje de texto.

- Ventaja: No requieren una aplicación específica.

- Desventaja: Vulnerables a interceptación de SMS.

4. OTP por Correo Electrónico

- Método: Se envían a la dirección de correo electrónico del usuario.

- Uso común: Verificación de cuentas y restablecimiento de contraseñas.

Cómo Funcionan las OTP

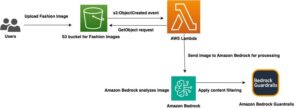

El proceso de generación y verificación de una OTP típicamente sigue estos pasos:

- Generación: El servidor crea una OTP única utilizando un algoritmo específico.

- Transmisión: La OTP se envía al usuario a través de un canal seguro (SMS, email, app).

- Ingreso: El usuario introduce la OTP en el sistema.

- Verificación: El servidor comprueba si la OTP ingresada coincide con la generada.

- Autenticación: Si coincide, se concede el acceso; si no, se deniega.

Ventajas de las Contraseñas de Un Solo Uso

- Mayor seguridad: Protegen contra ataques de reutilización de contraseñas.

- Autenticación de dos factores: Añaden una capa extra de seguridad.

- Protección contra keyloggers: Incluso si se captura la OTP, no será útil en el futuro.

- Facilidad de uso: No requieren que el usuario memorice contraseñas complejas.

Desafíos y Consideraciones

A pesar de sus ventajas, las OTP también presentan algunos desafíos:

- Dependencia del dispositivo: Requieren acceso a un teléfono o email para recibir el código.

- Problemas de sincronización: Las TOTP pueden fallar si el reloj del dispositivo no está sincronizado.

- Phishing avanzado: Los atacantes pueden intentar interceptar y usar las OTP en tiempo real.

- Fatiga del usuario: El proceso adicional puede resultar molesto para algunos usuarios.

Implementaciones Comunes

Las OTP se utilizan ampliamente en diversos sectores:

- Banca en línea: Para autorizar transacciones.

- Redes sociales: Como parte de la autenticación de dos factores.

- Servicios en la nube: Para proteger el acceso a datos sensibles.

- Aplicaciones empresariales: Para asegurar el acceso remoto a sistemas corporativos.

El Futuro de las OTP

A medida que la ciberseguridad evoluciona, las OTP también lo hacen:

- Integración con biometría: Combinación de OTP con huellas dactilares o reconocimiento facial.

- OTP sin contraseña: Sistemas que eliminan por completo las contraseñas estáticas.

- Blockchain y OTP: Uso de tecnología blockchain para generar y verificar OTP de forma descentralizada.

Conclusión

Las contraseñas de un solo uso representan un avance significativo en la seguridad de la autenticación en línea. Aunque no son infalibles, ofrecen una capa adicional de protección crucial en un mundo donde las amenazas cibernéticas están en constante evolución. A medida que la tecnología avanza, es probable que veamos innovaciones continuas en este campo, fortaleciendo aún más nuestras defensas digitales.